حمله روز صفر (Zero-Day Attack) چيست؟

معنی و تعریف حمله روز صفر (Zero-Day Attack) چيست؟ «روز صفر» یا اصطلاح گستردهای است که آسیب پذیری های امنیتی اخیرا کشف شده را گزارش میدهد که هکرها میتوانند از آنها برای حمله به سیستمها استفاده کنند. اصطلاح «روز صفر» (Zero-Day Attack) به این واقعیت اشاره دارد که کمپانی فروشنده یا توسعهدهنده، به تازگی از این نقص مطلع شده است. به این معنی که آنها «صفر روز» پیش از ورژن اصلی منتشر شده و فرصت بسیار اندکی برای رفع آن دارند. یک حمله روز صفر زمانی اتفاق میافتد که هکرها قبل از اینکه توسعهدهندگان فرصتی برای رفع آن پیدا کنند، از این نقص سوء استفاده میکنند.

روز صفر گاهی اوقات به صورت 0- روز- نوشته میشود. کلمات «آسیبپذیری» ، «بهرهبرداری» و «حمله و اتک» معمولاً در کنار روز صفر استفاده میشوند و درک تفاوتهای آنها مفید است:

- آسیبپذیری روز صفر یک آسیبپذیری نرمافزاری است که قبل از اینکه عرضه کننده از آن آگاه شود، توسط مهاجمان کشف میشود. از آنجایی که هنوز عرضهکنندگان از این امر آگاه نیستند، هیچ وصلهای (پَچ) برای حُفره آسیبپذیری روز صفر وجود ندارد، که احتمال موفقیت حملات را افزایش میدهد.

- یک سوء استفاده روز صفر، روشی است که هکرها برای حمله به سیستمهایی با آسیبپذیری ناشناخته قبلی استفاده میکنند.

- حمله روز صفر استفاده از یک اکسپلویت برای آسیب رساندن یا سرقت دادهها از یک سیستم، تحت تأثیر یک آسیب پذیری است.

بیشتر بخوانید: منطق دیجیتال

حملات روز صفر چگونه کار میکنند؟

هر نرمافزار اغلب دارای آسیب پذیری های امنیتی است که هکرها میتوانند از آنها برای خرابکاری سوء استفاده کنند. توسعهدهندگان نرمافزار همیشه بهدنبال آسیبپذیریهایی هستند که آنها را «پچ» کنند(پچ در اینجا به معنای وصله یا درزگیری) یعنی راهحلی را توسعه دهند که در یک بهروزرسانی جدید منتشر کنند.

با این حال، گاهی اوقات هکرها یا عوامل مخرب این آسیب پذیری را قبل از توسعه دهندگان نرم افزار تشخیص میدهند. در حالی که این آسیبپذیری هنوز باز است، مهاجمان میتوانند کدی را برای استفاده از آن نوشته و پیادهسازی کنند. این کد به عنوان کد اکسپلویت شناخته میشود.

کد اکسپلویت گاهی ممکن است منجر به قربانی شدن کاربران نرم افزار شود. به عنوان مثال، از طریق سرقت هویت یا سایر اشکال جرایم سایبری. هنگامی که مهاجمان آسیبپذیری روز صفر را شناسایی میکنند، به راهی برای دسترسی به سیستم آسیبپذیر نیاز دارند. آنها اغلب این کار را از طریق یک ایمیل مهندسی شده اجتماعی انجام میدهند، بهعنوان مثال، یک ایمیل یا پیام ارسالی که ظاهراً از یک خبرنگار شناخته شده یا قانونی است اما در واقع از طرف یک مهاجم است. این پیام سعی میکند کاربر را متقاعد کند که اقدامی مانند باز کردن یک فایل یا بازدید از یک وبسایت مخرب را انجام دهد. با انجام این کار بدافزار مهاجم دانلود میشود که به فایلهای کاربر نفوذ کرده و دادههای محرمانه را می دزدد.

هنگامی که یک آسیب پذیری شناخته میشود، توسعه دهندگان سعی میکنند آن را اصلاح کنند تا حمله را متوقف کنند. با این حال، آسیب پذیریهای امنیتی اغلب بلافاصله کشف نمیشوند. گاهی اوقات ممکن است روزها، هفتهها یا حتی ماهها طول بکشد تا توسعهدهندگان آسیب پذیری را که منجر به حمله شده است شناسایی کنند. و حتی زمانی که یک Patch روز صفر منتشر میشود، همه کاربران به سرعت آن را پیاده سازی نمیکنند. در سالهای اخیر، هکرها بلافاصله پس از کشف، در بهرهبرداری از آسیبپذیریها سریعتر عمل کردهاند.

اکسپلویت ها را میتوان در دارک وب، با مبالغ هنگفتی فروخت. هنگامی که یک اکسپلویت کشف و اصلاح شد، دیگر به عنوان تهدید روز صفر شناخته نمیشود.

حملات روز صفر به ویژه زمانی خطرناک هستند که افرادی که در مورد آنها میدانند «خود مهاجمان» هستند. هنگامی که مجرمان به یک شبکه نفوذ کردند، میتوانند بلافاصله به آن حمله کنند یا بنشینند و منتظر سودمندترین زمان برای انجام این کار باشند.

چه کسانی حملات روز صفر را انجام می دهند؟

عوامل مخربی که حملات روز صفر را انجام میدهند، بسته به انگیزه آنها در دستههای مختلفی قرار میگیرند. مثلا:

- مجرمان سایبری: هکرهایی که انگیزه آنها معمولاً سود مالی است

- هکتیویست ها: هکرهایی با انگیزه سیاسی یا اجتماعی، میخواهند حملات قابل مشاهده باشد تا توجه را به هدف خود جلب کنند.

- جاسوسی شرکتی: هکرهایی که از شرکتها جاسوسی میکنند تا اطلاعاتی در مورد آنها به دست آورند

- جنگ سایبری: کشورها یا بازیگران سیاسی در حال جاسوسی یا حمله به زیرساختهای سایبری یک کشور دیگر

اهداف سوء استفاده های O-day چه کسانی هستند؟

یک هک روز صفر میتواند از آسیبپذیریها در سیستمهای مختلف، از جمله:

- سیستمعامل های مختلف

- مرورگرهای وب

- برنامههای کاربردی آفیس

- اجزای منبع باز

- سختافزار و نرم افزار ثابت

- اینترنت اشیا (IoT)

در نتیجه، طیف وسیعی از قربانیان احتمالی وجود دارد:

- افرادی که از یک سیستم آسیبپذیر مانند مرورگر یا سیستم عامل استفاده میکنند، هکرها میتوانند از آسیب پذیریهای امنیتی برای به خطر انداختن دستگاه ها و زیرساخت بات نتهای بزرگ استفاده کنند.

- افرادی که به دادههای تجاری ارزشمند مانند مالکیت معنوی دسترسی دارند

- دستگاههای سختافزاری، سیستم عامل و اینترنت اشیا

- شرکتها و سازمانهای بزرگ

- سازمانهای دولتی

- اهداف سیاسی و/یا تهدیدات امنیت ملی

دلیل اهمیت فکر کردن به حملات هدفمند در مقابل حملات غیرهدف روز صفر:

- حملات هدفمند روز صفر علیه اهداف بالقوه ارزشمند، مانند سازمانهای بزرگ، سازمانهای دولتی یا افراد با مشخصات بالا، انجام میشوند.

- حملات غیر هدفمند روز صفر معمولاً علیه کاربران سیستمهای آسیبپذیر مانند سیستم عامل یا مرورگر انجام میشود.

حتی زمانی که مهاجمان افراد خاصی را هدف قرار نمیدهند، تعداد زیادی از افراد همچنان میتوانند تحت تأثیر حملات روز صفر قرار بگیرند، معمولاً به عنوان آسیب جانبی. هدف «حملات غیرهدف» جذب هر چه بیشتر کاربران است، به این معنی که دادههای کاربر عادی ممکن است تحت تأثیر قرار گیرد.

نحوه شناسایی حمله روز صفر (Zero-Day Attack)

از آنجایی که آسیبپذیریهای روز صفر میتوانند شکلهای مختلفی داشته باشند، مانند رمزگذاری دادههای از دست رفته، مجوزهای از دست رفته، الگوریتمهای خراب، اشکالها، مشکلات امنیتی رمز عبور و غیره. شناسایی آنها میتواند چالش برانگیز باشد. با توجه به ماهیت این نوع آسیبپذیریها، اطلاعات دقیق درباره اکسپلویتهای روز صفر تنها پس از شناسایی خود اکسپلویت در دسترس است.

سازمانهایی که از سوی یک حمله روز صفر آسیب میبینند، ممکن است ترافیک غیرمنتظره یا فعالیت اسکن مشکوک ناشی از یک مشتری یا سرویس را مشاهده کنند. برخی از تکنیکهای تشخیص روز صفر عبارتند از:

- استفاده از پایگاه دادههای موجود بدافزار و نحوه رفتار آنها به عنوان مرجع. اگرچه این پایگاههای داده خیلی سریع به روز میشوند و میتوانند به عنوان یک نقطه مرجع مفید باشند، طبق تعریف، بهرهبرداریهای روز صفر جدید و ناشناخته هستند. بنابراین محدودیتی برای اینکه یک پایگاه داده موجود چقدر میتواند به شما اطلاعات دهد وجود دارد.

- روش دیگر، برخی از تکنیکها به دنبال ویژگیهای بدافزار روز صفر بر اساس نحوه تعامل آنها با سیستم هدف هستند. این تکنیک بهجای بررسی کد فایلهای دریافتی، به تعاملات آنها با نرمافزارهای موجود نگاه میکند و سعی میکند تعیین کند که آیا آنها ناشی از اقدامات مخرب هستند یا خیر.

- به طور فزایندهای، یادگیری ماشین برای شناسایی دادههای اکسپلویتهای ثبتشده قبلی برای ایجاد یک خط پایه برای رفتار سیستم ایمن بر اساس دادههای تعاملات گذشته و فعلی با سیستم استفاده میشود. هرچه دادههای بیشتری در دسترس باشد، تشخیص قابل اعتمادتر میشود.

مثالهایی از حمله روز صفر (Zero-Day Attack):

برخی از نمونههای اخیر حمله روز صفر (Zero-Day Attack) عبارتند از:

2021: آسیبپذیری روز صفر کروم

در سال 2021، کروم گوگل با یک سری تهدیدات روز صفر مواجه شد که باعث شد بهروزرسانیهایی را منتشر کند. این آسیبپذیری ناشی از یک اشکال در موتور جاوا اسکریپت V8 مورد استفاده در مرورگر وب است.

2020: زوم

یک آسیبپذیری در پلتفرم ویدیو کنفرانس محبوب Zoom پیدا شد. این مثال حمله روز صفر شامل دسترسی هکرها به رایانه شخصی کاربر از راه دور در صورتی که نسخه قدیمی ویندوز را اجرا میکرد، بود. اگر هدف یک مدیر بود، هکر میتوانست به طور کامل دستگاه او را تصاحب کند و به تمام فایلهای شرکت آنها دسترسی داشته باشد.

2020: اپل iOS

iOS اپل اغلب به عنوان امنترین پلتفرم گوشیهای هوشمند شناخته میشود. با این حال، در سال 2020، حداقل قربانی دو مجموعه از آسیبپذیریهای روز صفر iOS شد، از جمله یک باگ روز صفر که به مهاجمان اجازه میداد آیفونها را از راه دور به خطر بیاندازند.

2019: مایکروسافت ویندوز، اروپای شرقی

این حمله آسیبپذیری مایکروسافت ویندوز نهادهای دولتی در اروپای شرقی را هدف قرار داد. بهرهبرداری روز صفر از یک آسیبپذیری امتیاز محلی در مایکروسافت ویندوز برای اجرای کد دلخواه و نصب برنامهها و مشاهده و تغییر دادههای برنامههای در معرض خطر سوء استفاده کرد. هنگامی که حمله شناسایی شد و به مرکز پاسخ امنیتی مایکروسافت گزارش شد، یک وصله ایجاد و منتشر شد.

2017: مایکروسافت ورد

این سوء استفاده روز صفر، حساب های بانکی اشخاص را به خطر انداخت. قربانیان افرادی بودند که ناخواسته یک سند مخرب Word را باز کردند. این سند یک اعلان «بارگیری محتوای از راه دور» را نشان میداد که برای کاربران یک پنجره پاپآپ ظاهر میکرد که درخواست دسترسی خارجی از یک برنامه دیگر را دارد. هنگامی که قربانیان روی «بله» کلیک کردند، سند بدافزاری را روی دستگاه آنها نصب کرد که میتوانست اطلاعات لاگین به سیستم بانکی را ضبط کند.

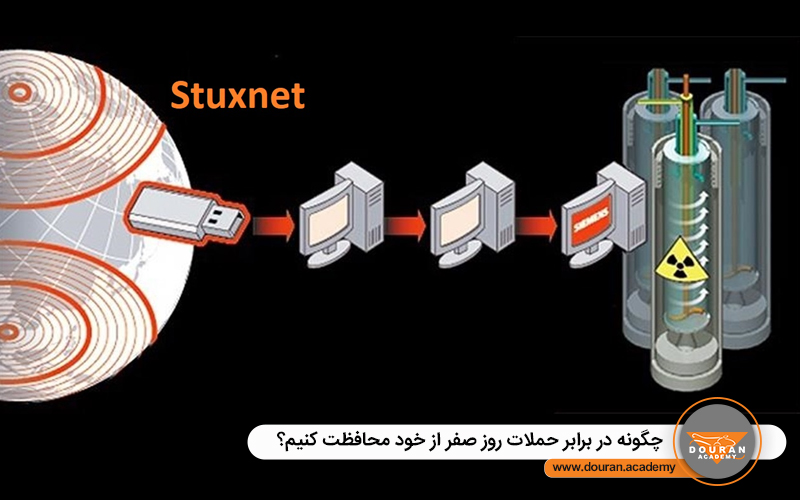

استاکس نت

یکی از معروفترین نمونههای حمله روز صفر استاکس نت بود. این کرم مخرب کامپیوتری، برای اولین بار در سال 2010 کشف شد، اما ریشه های آن به سال 2005 باز میگردد، بر روی کامپیوترهای تولیدی که PLC (نرم افزار کنترل کننده منطق قابل برنامه ریزی) را اجرا میکنند، تأثیر گذاشت. هدف اولیه، تاسیسات غنیسازی اورانیوم ایران برای ایجاد اختلال در برنامه هستهای کشور بود. این کِرم PLC ها را از طریق آسیب پذیریهای نرم افزار زیمنس Step7 آلوده کرد و باعث شد PLC ها دستورات غیرمنتظرهای را روی ماشین آلات خط مونتاژ انجام دهند. داستان استاکس نت متعاقباً به مستندی به نام روزهای صفر تبدیل شد.

همچنین بخوانید: اسکیمر چیست و چگونه اسکیم شدن را تشخیص دهیم

چگونه در برابر حمله روز صفر (Zero-Day Attack) از خود محافظت کنیم؟

برای محافظت در روز صفر و ایمن نگه داشتن رایانه و دادههای خودتان، رعایت بهترین شیوههای امنیت سایبری برای افراد و سازمانها ضروری است. این شیوه ها عبارتند از:

- همه نرم افزارها و سیستم عامل ها را به روز نگه دارید. این به این دلیل است که فروشندگان پَچهای امنیتی را برای پوشش آسیبپذیریهای تازه شناساییشده در نسخههای جدید اضافه میکنند. به روز نگه داشتن، امنیت شما را تضمین میکند.

- فقط از برنامه های ضروری استفاده کنید. هر چه نرم افزار بیشتری داشته باشید، آسیبپذیری های احتمالی بیشتری خواهید داشت. فقط با استفاده از برنامههایی که به آنها نیاز دارید میتوانید خطر شبکه خود را کاهش دهید.

- از فایروال استفاده کنید. فایروال نقش اساسی در محافظت از سیستم شما در برابر تهدیدات روز صفر ایفا میکند. شما میتوانید با پیکربندی آن به گونهای که فقط تراکنشهای ضروری را مجاز کند، از حداکثر حفاظت اطمینان حاصل کنید.

- در سازمانها، به کاربران آموزش دهید. بسیاری ازحمله روز صفر (Zero-Day Attack) بر روی خطای انسانی سرمایهگذاری میکنند. آموزش عادات ایمنی خوب به کارمندان و کاربران به حفظ امنیت آنلاین آنها کمک میکند و از سازمانها، خصوصاً پورتال سازمانی در برابر سوء استفادههای روز صفر و سایر تهدیدات دیجیتال محافظت میکند.

- از یک راه حل جامع نرم افزار آنتی ویروس استفاده کنید. به عنوان مثال Kaspersky Total Security با مسدود کردن تهدیدات شناخته شده و ناشناخته به ایمن نگه داشتن دستگاههای شما کمک میکند.

دیدگاهتان را بنویسید